游戏函数调用机制

在游戏中,每一个操作的背后,都紧密关联着函数的调用。比如,当玩家按下“打坐”按钮时,实际上就是在调用dazuo()这个函数,随后游戏程序会根据这个指令执行相应的动作。这种调用顺序和逻辑,是确保游戏玩法能够顺利进行的基石,就好比汽车发动机的各个部件需要精确配合。不同的动作对应着不同的函数,它们有条不紊地运作着。

在游戏开发和解析过程中,必须对每个动作对应的函数有清晰的认识。开发者将代码分块编写成多个函数,以此来赋予游戏多样化的功能。每当玩家进行操作,都会触发相应的函数调用,这些调用构成了游戏体验的重要组成部分,每一个细节都在无形中影响着玩家对游戏的感受。

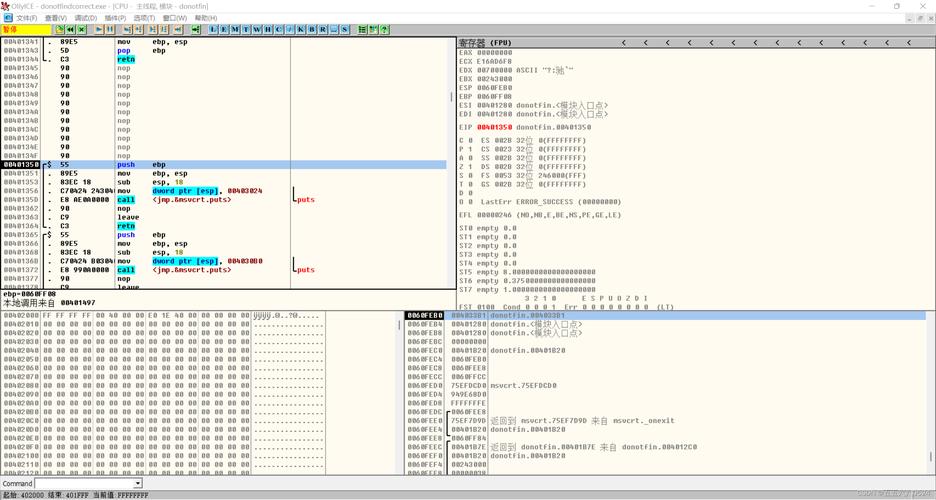

反汇编内存代码

使用OD(一款调试工具)可以反汇编游戏在内存中运行的代码,这相当于揭开了一个黑盒子的面纱,洞察其内部结构。例如,通过输入“bp send”指令来设置断点,当游戏调用send函数时程序便会暂停,这有助于开发者观察函数的调用流程以及当前的运行状态。

使用“Ctrl + F9”快捷键,程序可以跳转至不同的函数。轻触一次,程序将跳转至jimi函数;连续按两次,则跳转至dazuo函数;若再按一次,程序将定位至函数@1的具体位置。此时,上一行代码即为dazuo函数的内容。通过识别函数的具体地址,我们便可以使用call 地址这一指令来执行相应的操作。

进程独立性与DLL注入

在Win NT系统中,各个进程是相互独立的,只有各自进程能够调用自身的函数。当游戏运行时永劫无间辅助卡盟,其函数运行在自身的进程空间内。若要使外挂程序能够调用游戏中的函数,就必须将DLL文件注入到游戏进程的空间中。DLL文件能够与游戏进程共享同一空间,这样就能够调用其中的函数。

若不将DLL文件注入,在外挂程序中直接运用call指令,所调用的将仅是自身进程的函数地址,与游戏中的函数并无关联。这种做法必然会导致问题,因为游戏中的函数均存在于游戏进程之中,因此,DLL注入成为了至关重要的一个环节。

读取游戏内存数据

游戏中的各项数据,诸如生命值、魔法值、角色等级、怪物名称以及地图名称等,均存储在内存之中。客户端所呈现的数据信息,也都是从内存中提取并展示出来的。若要查询角色的生命值,只需查找相应的内存地址即可。

明白了其中的原理,在制作外挂时便能够借助数据处理技术来呈现这些信息。比如,通过开发辅助工具来展示血量条,只需找到血液的内存位置,读取相应的数据来进行计算和展示即可。这样一来,玩家便可以随时掌握角色的健康状况。

游戏基地址与动态分配

游戏启动时,部分数据的存储位置是确定的,这些位置被称为基地址。以dwRW为例,它在内存中的位置是固定的,我们可以通过特定手段找到它的结构地址,而偏移量为0的位置则是血液数据所在。基地址就好比是建筑物的基础,是获取其他数据信息的基础。

动态分配如new这类操作,系统会随机指定内存地址。由于开发者难以预知具体分配的地址,这无疑给开发工作带来了困难,但同时也确保了游戏数据的保密性和可变通性。

游戏钩子与外挂呼出

若想在游戏中通过按下“F12”键激活外挂功能,需截取该键的触发信息。这过程中,钩子技术被应用其中。为游戏安装键盘钩子后,每当游戏接收到键盘消息,都会首先调用钩子函数。在钩子函数内部,会检查是否按下了“F12”键,若是绝地卡盟,则显示外挂界面;若非,则将消息交由游戏本身处理。

为了确保功能仅在游戏运行时生效,我们需要将安装钩子和钩子函数编写进DLL文件中。这是因为只有DLL文件能够映射至其他进程的内存空间,如果不是这样,那么它就会变成全局钩子。这样一来,无论何时按下“F12”键,都会触发外挂程序。